Security Information und Event Management (SIEM)

Insights » Security Information und Event Management

SIEM – Security Information und Event Management – ist eine Disziplin und Software-Klasse im Bereich Cyber-Security. Heute haben die allermeisten Unternehmen bereits Erfahrungen mit SIEM gemacht – in vielen Fällen wird jedoch SIEM aus Kosten-, Zeit- oder Know-How- Gründen nicht umfangreich genutzt. Dabei ist SIEM eine der absoluten Grundlagen in der Cyber Security und hat auch eine Kern-Rolle in ITIL-Prozessen (zum Beispiel im Bereich Incident Response). Für Unternehmen, die eine ausgereifte IT-Landschaft mit eigenen Servern, Netzwerken und Applikationen betreiben, ist ein umfangreich konfiguriertes und genutztes SIEM-System auf Dauer unerlässlich. In diesem Artikel soll das Thema SIEM mit seinen Grundlagen beleuchtet und ein Pfad zu einer erfolgreichen (Neu-) Einführung dargelegt werden.

SIEM-SYSTEME ALS INTEGRALER BEREICH EINER IT-LANDSCHAFT

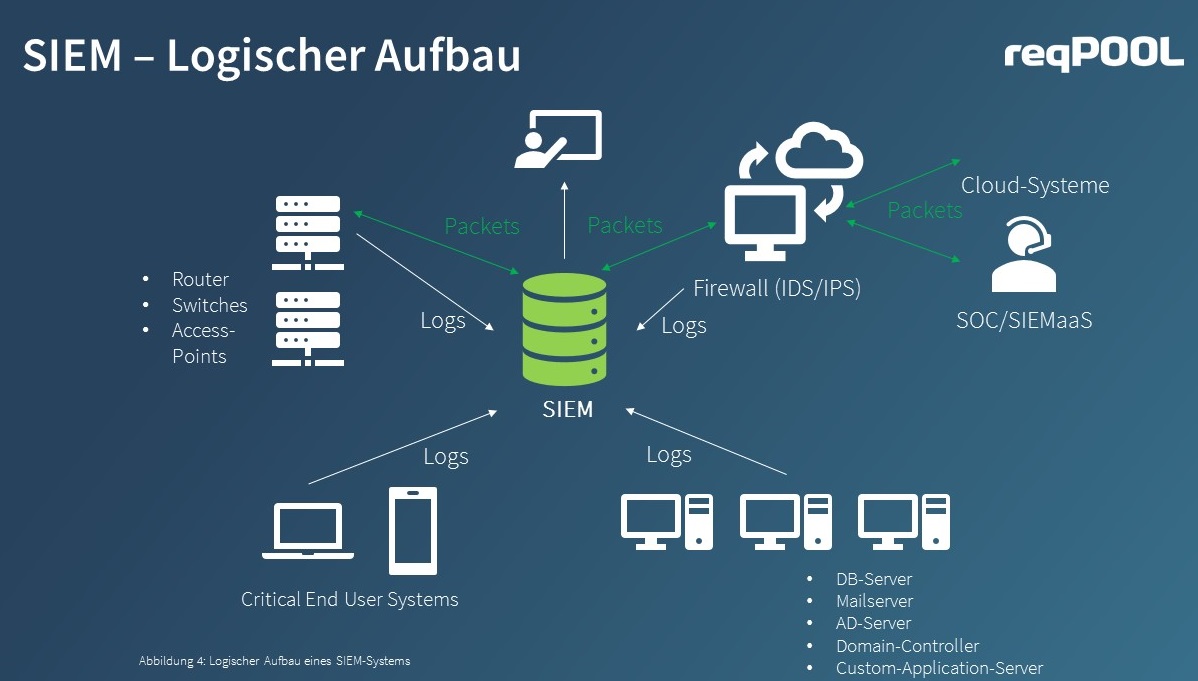

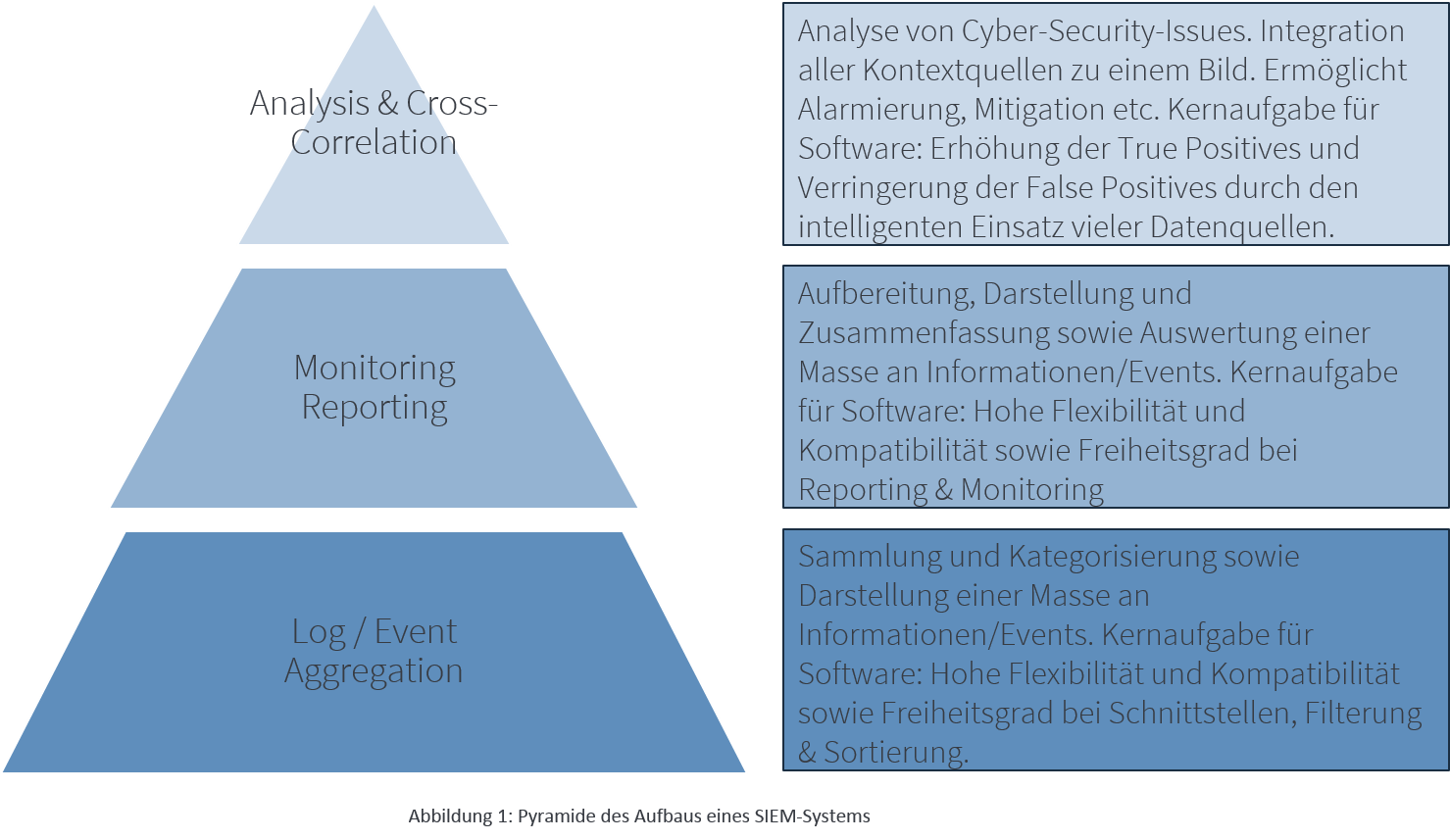

SIEM bedeutet Management von IT-Security-relevanten Events. Für dieses Management werden SIEM-Systeme eingesetzt. Das sind typischerweise Software-Suites für das Monitoring und das Management von Security Events – im weitesten Sinne. In der Praxis bedeutet das vor allem das Auslesen von System-Logs von Hardware- und Software-Komponenten einer IT-Landschaft sowie das Monitoring und Cross-Referencing von Systemzuständen (etwa von Server-Auslastung oder Software-Stillständen). SIEM-Systeme bestehen aus Hardware- und/oder Softwaresensoren in relevanten Sub-Netzen und einer zentralen Management-Konsole, über die Analysen und Auswertungen durchgeführt werden können.

Laut einem IDC-Report aus dem Jahr 2018 wuchs der weltweite Markt für Sicherheitsinformations- und Ereignis-Management (SIEM) Software in diesem Jahr auf 3,0 Milliarden US-Dollar, was einem Anstieg von 12,4 % gegenüber dem Vorjahr (2017) entspricht. 2020 liegt der Markt vermutlich über 4 Milliarden US-Dollar. Das Wachstum spiegelt das Bedürfnis von Unternehmen wider, Sicherheitsbedrohungen bestmöglich überwachen, untersuchen und darauf reagieren zu können. Der Bericht betont auch das starke kontinuierliche Wachstum von Marktführern in diesem Bereich (etwa die Software Splunk) im Markt mit 37,6 % im Jahresvergleich.

Prozessoptimierung und Steigerung der Cyber Security durch SIEM

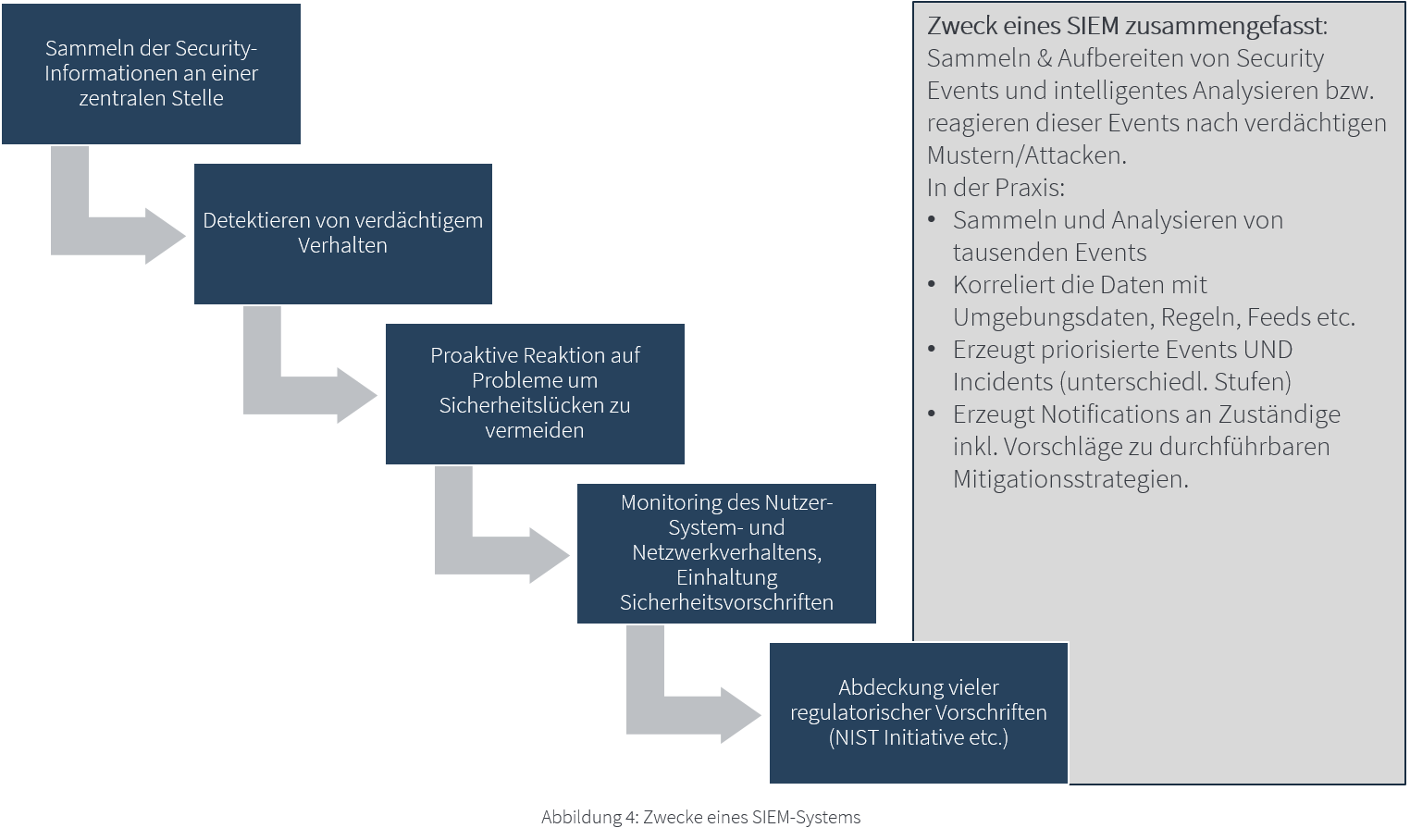

Doch welche Vorteile bringt der Einsatz von SIEM für ein Unternehmen oder eine Organisation genau?

Um ein SIEM-System in ein Unternehmen oder eine Organisation zu integrieren, muss die bestehende Systemlandschaft nicht verändert werden. Die SIEM Software besteht neben den bereits existierenden Systemen und interagiert mit diesen. SIEM eignet sich somit hervorragend als Erst-Lösung, um große Cyber-Security Programme – aktuell meist auf Basis der NIS/NISG Gesetzgebung – zu starten. SIEM beginnt meist mit der Installation von Software-Sensoren im System bzw. der Integration von Hardware-Appliances in Haupt- und Subnetzwerksegmenten, um erfolgreich die Logs von Servern und Software-Systemen über entsprechende Protokolle aufnehmen zu können. Die Informationen dieser Sensoren werden in weiterer Folge über eine Management-Konsole aggregiert. Dort bildet das System unter Konfiguration eines Betriebs-Experten eine Baseline des „Eventspiegels“ im Netzwerk über mehrere Tage und Wochen. Danach erfolgt die Konfiguration von Alerts, automatisierten Aktionen und Reports zum Status des Netzwerks. Von diesem Zeitpunkt an sind SIEM Systeme flexibel für das Monitoring von Fachprozessen, dem allgemeinen Netzwerk- und Systemzustand sowie von Serviceprozessen im Bereich Incident-Response einsetzbar.

Da die Installation von SIEM Systemen meist zügig verläuft und mit dem Baselining und der Automatisierung von Prozessen rasch begonnen werden kann, erzielt man häufig einen schnellen Return-on-Investment. Speziell im Fehler- und Angriffsfall können Cyber-Risiken mit solchen Systemen in Verbindung mit der richtigen Incident Response erfolgreich mitigiert werden. Abhängig von der Komplexität des Netzwerkes bzw. der Systemarchitektur und dem Know-How beziehungsweise den Fähigkeiten der konfigurierenden Person, beträgt die Dauer der Konfiguration von simplen Alerts und Reports in SIEM inklusive Testing nur wenige Wochen.

Interne Stakeholder können durch die Automatisierung repetitiver, komplexer und langwieriger Monitoring-Prozesse entlastet werden und sich anspruchsvolleren Aufgaben, wie beispielsweise der Analyse einzelner Bedrohungsszenarien und dem Incident-Response, widmen. Das Ziel ist die Steigerung der Gesamtsicherheit der Organisation. Dies erzielt man, indem das Monitoring aller System-und Netzwerkzustände automatisiert und „Variablen der Systemgesundheit“ wie Serverlast und Systemzustände korreliert. So kann eine einfache, zielgerichtete Alarmierung als Basis von Incident-Response-Maßnahmen erfolgen. Außerdem können automatisierte Analyse-Prozesse öfter bzw. laufend ausgeführt werden. Beispielsweise kann ein SIEM System den Gesamtzustand der Systemlandschaft monitoren, anhand einer Baseline beurteilen, regelmäßige Reports erstellen und im Problemfall auf Basis von konfigurierbaren Regeln Alarmierungen über unterschiedliche Kanäle mit unterschiedlichen Dringlichkeiten durchführen. Dies spart viel Zeit im Management und dem Service der IT-Systemlandschaft.

Einen weiteren Vorteil bringt die Überwachung bestehender Fach-Prozesse, welche mit dem Einsatz von SIEM möglich wird. Ablaufende Prozesse wie zum Beispiel Anmeldungen oder Registrierungen im Netzwerk oder einzelnen Systemen können automatischen Prüfungen unterzogen werden. Die Chance, dass hier Optimierungspotentiale oder Bedrohungen aufgedeckt werden ist wesentlich höher als bei einer manuellen, stichprobenartigen Überwachung.

Faktor SOC

Egal ob man ein SIEM selbst aufsetzt und betreibt, oder ob man es durch einen Dienstleister einführen und betreiben lässt, oft spielt zusätzlich ein Fremdbetriebenes SOC eine Rolle. SOC – Security Operations Center – sind „Cyber Security Zentralen“ in denen Analysten Remote die IT-Landschaften von Unternehmen betreuen und Security-relevante Systeme wie SIEM-Systeme nutzen, um einen Eindruck vom Zustand zu erhalten. Hier spielt SIEM eine zentrale Rolle – ohne die Security-relevanten Daten die ein SIEM sammelt, kann ein Analyst in einem SOC nur sehr schwer einen aussagekräftigen Gesamteindruck erhalten. Nicht, dass SIEM hier die einzige relevante Systemklasse wäre – jedoch ist es ein sinnvoller Kernbaustein für die Nutzung eines SOC. Aus diesem Grund werden in vielen Fällen Dienstleistungen zu SIEM und SOC gemeinsam spezifiziert und beschafft. In vielen Fällen handelt es sich auch um ein und denselben Dienstleister, oder zumindest kooperierende Bietergemeinschaften, wenn es um die Themen SIEM und SOC geht.

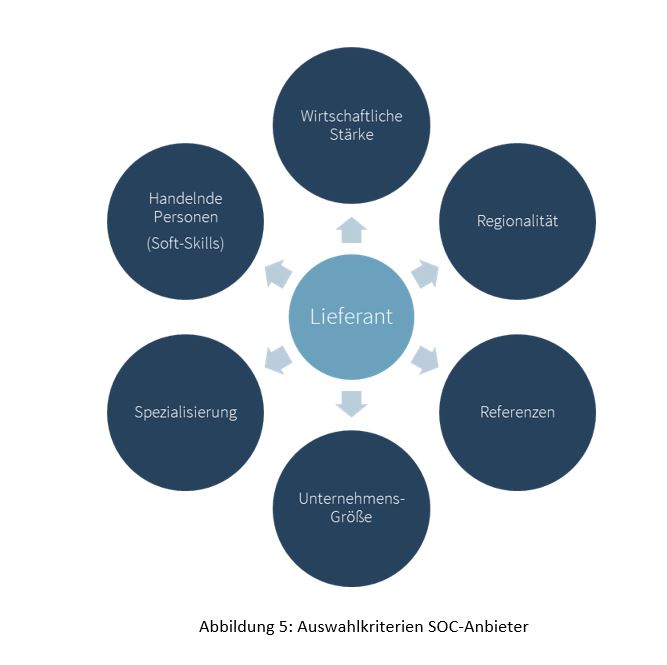

Bei SOCs ist zu beachten, Anbieter auszuwählen, die nachweislich Erfahrung, Projekte und Kunden in vergleichbaren Bereichen und Größenordnungen haben. Viele SOC-Anbieter betreiben ihre Zentren nur in Nischenmärkten für wenige Kunden – solche Anbieter können unter Umständen nicht immer die eigentlich nötigen Service-Level für schnelle Incident-Response mit Notfall bieten – speziell nicht vor Ort beim Kunden.

Einblick in ein SIEM Projekt

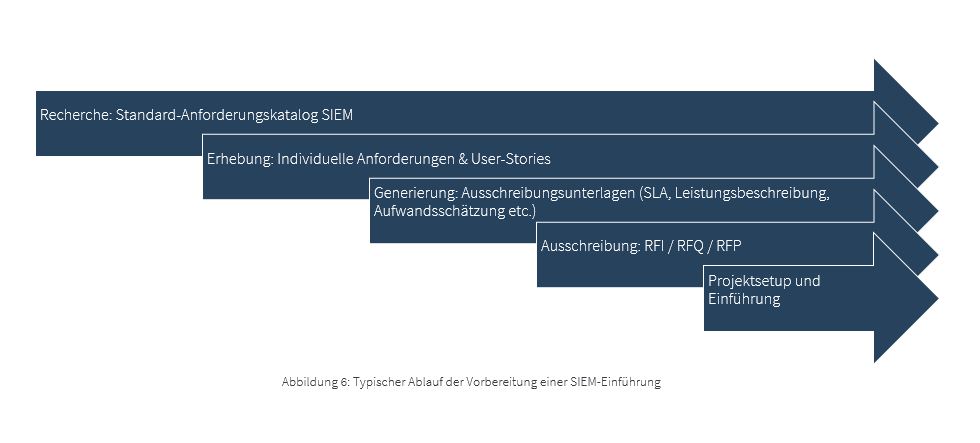

Ein typisches SIEM Projekt bei unseren Kunden setzt auf ein strukturiertes Vorgehensmodell.

Da es sich bei SIEM in gewisser Weise um „Standard-Software“ mit einem Markt guter Lösungen, die auf Konfiguration statt Entwicklung setzen, handelt, wird ein Projekt typischerweise mit einem „Standard-Anforderungskatalog/Funktionskatalog“ gestartet. Dieser kann mit User-Stories und Muss-Anforderungen des Kunden verfeinert werden, um auf die individuelle Kundensituation einzugehen, was ablaufende Prozesse und technische sowie fachliche Anforderungen betrifft. Im nächsten Schritt können bereits Spezifikationsunterlagen erstellt, und diese optional nochmals gegen den Markt getestet werden. Hier spielen RFI – Requests-for-Information – eine große Rolle. Sie erlauben, Anforderungen im Markt zu testen sowie erste Kostenindikationen und KPIs der Systeme einzuholen. Typischerweise erfolgt danach eine Ausschreibung oder direkt eine Systemauswahl, je nach Branche und Höhe des geschätzten Auftragswertes. Hier unterscheiden sich Vergabeprojekte im Öffentlichen-, Sektoren- oder privaten Bereich aufgrund der gesetzlichen Gegebenheiten. Nach der Systemauswahl kann eine Blueprint-Phase bzw. Systemeinführung erfolgen.

Zusammenfassung

Mit dem Einsatz von SIEM in Ihrer Organisation treiben Sie nicht nur die Digitalisierung und Automatisierung in der Cyber-Security voran, sondern generieren auch erhebliche Vorteile und festigen die Effizienz, Sicherheit und Handlungsfähigkeit Ihrer Organisation. SIEM Systeme sind außerdem eine wichtige Grundlage für den Einsatz von SOC-Dienstleistungen.

Wir bei ReqPOOL helfen Ihnen dabei, SIEM Projekte erfolgreich umzusetzen, indem unsere Experten eine Schnittstellenfunktion zwischen Business und IT einnehmen und bei der Spezifikation, Systemauswahl und Ausschreibung, sowie dem Projektsetup und der Systemeinführung zur Seite stehen. Unsere erfahrenen SIEM Experten helfen ebenfalls gerne bei ersten Umsetzungen von dokumentierten Prozessen und bei dem Aufbau von SIEM Know-How in Ihrer Organisation.

Insights » Unsere Erfolgsformel für eine erfolgreiche Digitalisierung Ihres Vertriebs

Weitere Fachbeiträge ansehen

Christian Buchegger

Deutschland: +49 (0) 30 84415801

Österreich: +43 (0) 800 500122

E-Mail: office@reqpool.com

KONTAKTIEREN SIE UNS

Vereinbaren Sie ein unverbindliches Erstgespräch mit unserem Ansprechpartner

Christian Buchegger

Deutschland: +49 (0) 30 29 877 628

Österreich: +43 (0) 800-500-122

E-Mail:office@reqpool.com